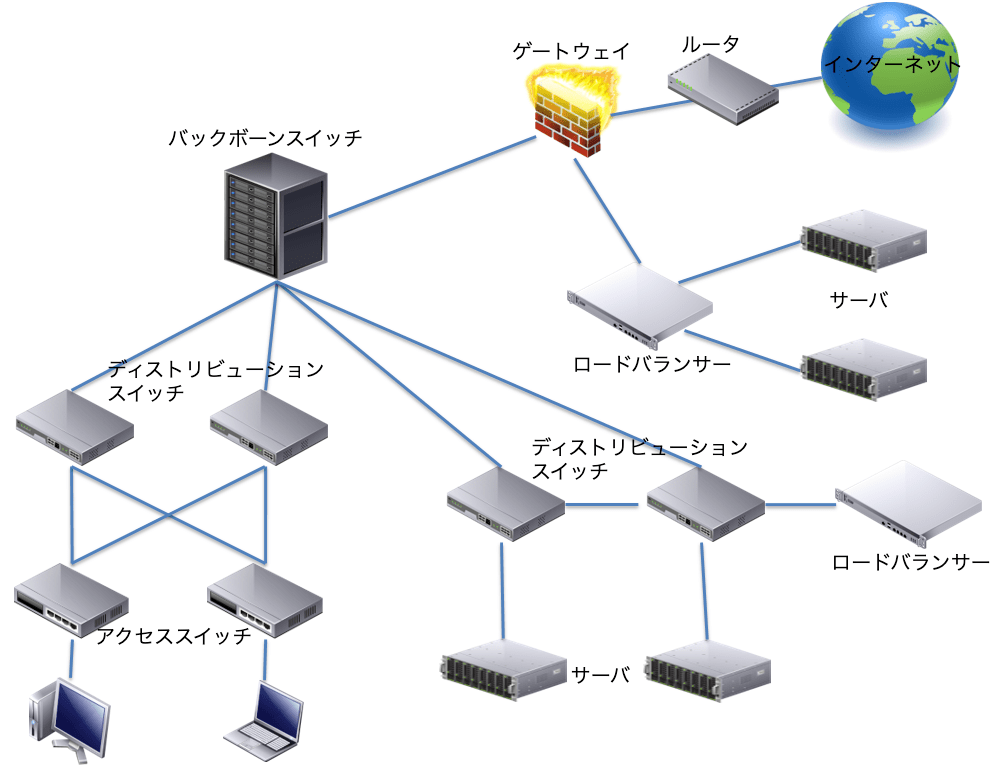

ネットワークを構成する機器

- PCはアクセススイッチで接続

- 複数のアクセススイッチをディストリビューションスイッチで束ねる

- すべてのネットワークを収容するバックボーンに接続

- サーバは企業ネットワークの心臓部

- 複数拠点を結ぶためにルーターを使ってルーティング

- インターネットへの出口にはゲートウェイ

- 最適なネットワーク機器の選び方

ここまで、ネットワークの基礎技術について説明してきました。ここではネットワークを構成する様々なネットワーク機器に着目して見ていきたいと思います。それぞれのネットワーク機器に割り当てられた機能から、ネットワーク全体の役割を理解していきましょう。

PCはアクセススイッチで接続

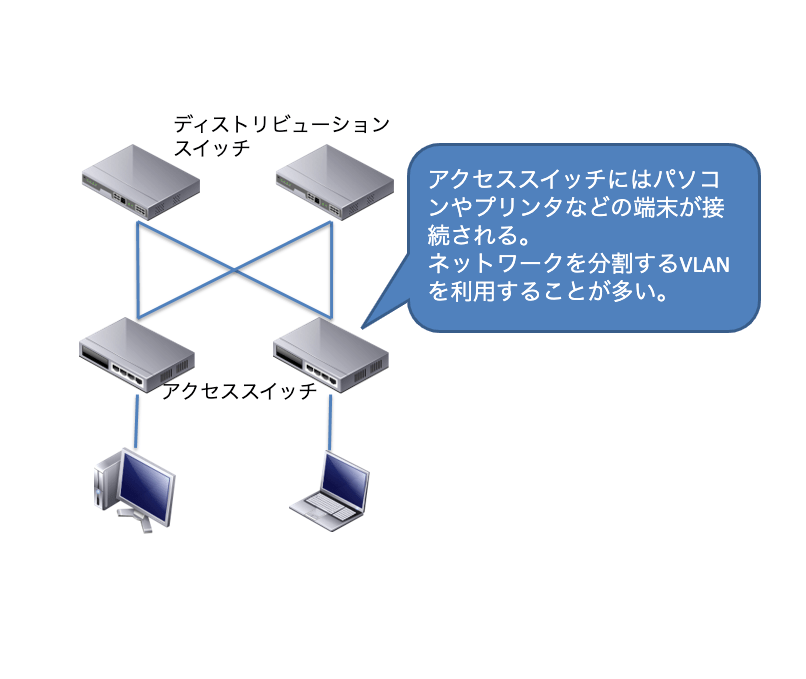

PCがインターネットや企業ネットワークに接続するためには、LANケーブルや無線LANでネットワークに接続します。具体的にスイッチに接続されることになります。無線LANで接続する場合も、無線LANのアクセスポイントがスイッチに接続されます。このスイッチのことを「アクセススイッチ」呼びます。

アクセススイッチでは、部署ごとにネットワークを分割するためにVLANがよく使われます。

人事部と営業部で同じネットワークに属させたくない場合など、ネットワークを分割させたい場合にVLANが使用されます。

また最近の企業ネットワークでは、スマートフォンやタブレット、有線LANのNICが無いノートPCなど、有線LANに接続できない機器が増えてきているため無線LANが広く普及しています。無線LANの場合、端末はアクセスポイントに接続し、アクセスポイントがアクセススイッチとつながります。無線LANは多様な端末がつながるため、ユーザーや端末を認証するための仕組みや、無線間の通信を暗号化するなど、セキュリティ対策が重要になります。

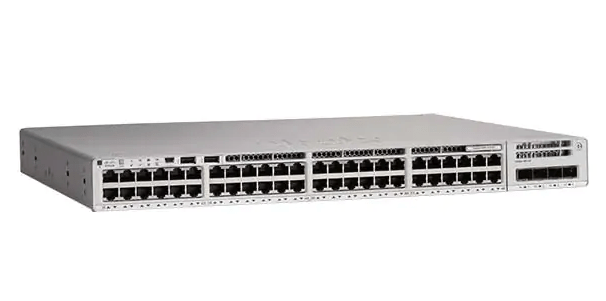

アクセススイッチ

アクセススイッチはパソコンやプリンタ、無線LANのアクセスポイントなどを接続するためのスイッチです。かつてのアクセススイッチはハブが使われていましたが現在はL2スイッチが使われています。企業で利用されるアクセススイッチは、家庭で利用されるような一般的なスイッチよりも、ポート数と安定性、パフォーマンスが求められます。パソコンを接続するポート向けに100Mbps~1Gbpsの接続ポートが数十ポートと、ディストリビューションスイッチと接続するためのより高速な1Gbpsや10Gbpsのポートを数ポート備えているスイッチが多いです。

Cisco Catalyst 9200 シリーズ スイッチ - Cisco

アクセススイッチに求められる機能

アクセススイッチには以下のような機能が求められます。

VLAN

VLANは仮想的なセグメントを作成する技術で、部門ごとやフロアごとなどでセグメントを分割したい場合に利用します。VLANを利用してセグメントを分割することで、VLAN間の通信を制限することが出来ます。また、セグメントを分けることで利用ユーザーをグループ化することができるため、ネットワークを管理しやすくなるというメリットもあります。

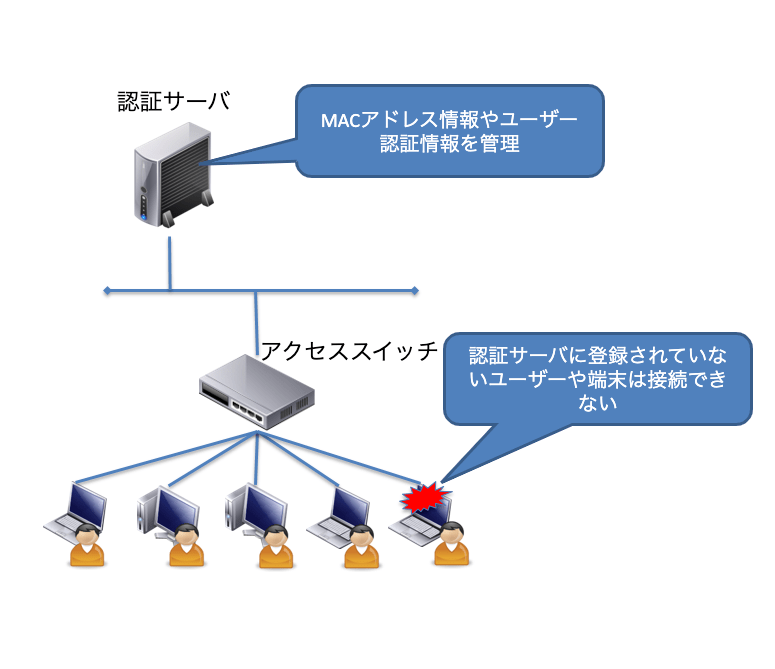

端末認証

最近はセキュリティの強化が進められているため、認証機能を持ったアクセススイッチの導入も進んでいます。認証方法はさまざまありますが、よく利用されるのがWeb認証機能とMACアドレス認証です。

Web認証機能は、パソコンをアクセススイッチに接続すると、接続可否を判断するWeb認証機能が動作し、IDとパスワードを求められます。事前に登録したIDとパスワードを入力すればネットワークに接続することができるようになります。

MACアドレス認証は、事前に接続するパソコンのMACアドレスを登録しておき、該当のパソコンを接続すればネットワークに接続できますが、登録していないパソコンを接続してもネットワークに接続することができません。

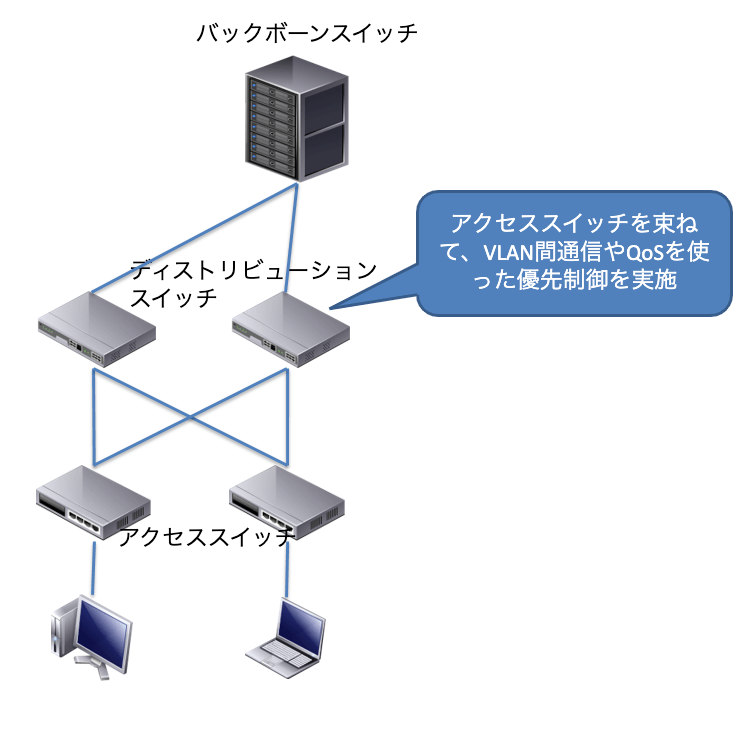

複数のアクセススイッチをディストリビューションスイッチで束ねる

接続するPCが多くなり、多数のアクセススイッチが存在する場合、そのアクセススイッチを束ねるための「ディストリビューションスイッチ」と呼ばれるスイッチが存在します。

ディストリビューションスイッチは、アクセススイッチでネットワークを分割するために使用したVLAN間の通信を行うために、一般的にはL3スイッチが使用されます。VLAN間の通信に対してフィルタリング機能を使用して細かなアクセス制御を行ったり、QoS(Quality Of Service)を使用して優先させたい通信を保証させるといった機能を動作させます。

ディストリビューションスイッチ

ディストリビューションスイッチは多数のアクセススイッチを集約するためのスイッチです。

Cisco Catalyst 9400 シリーズ スイッチ - Cisco

ディストリビューションスイッチに求められる機能

冗長機能

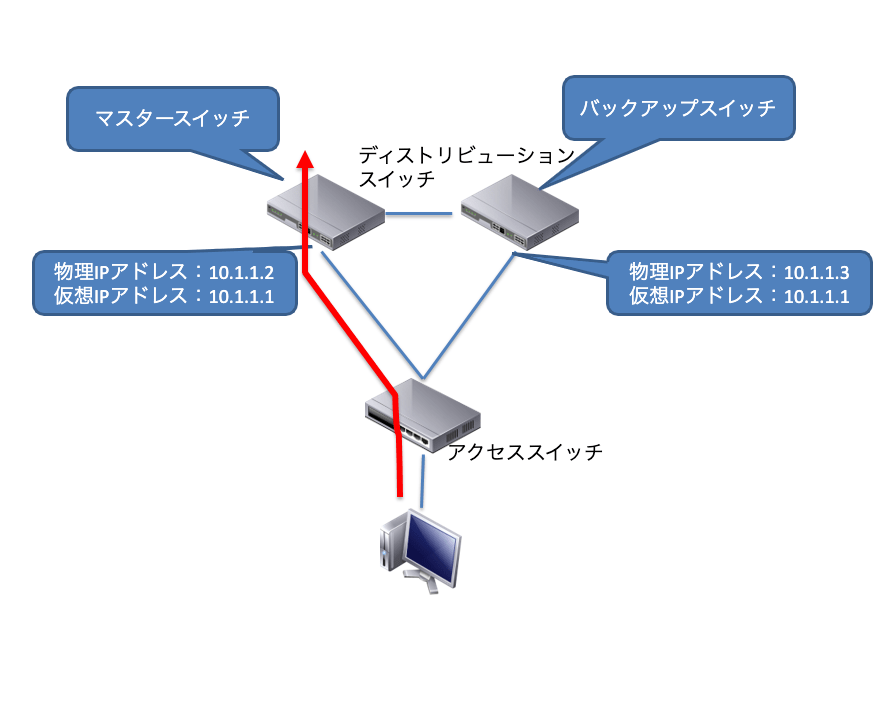

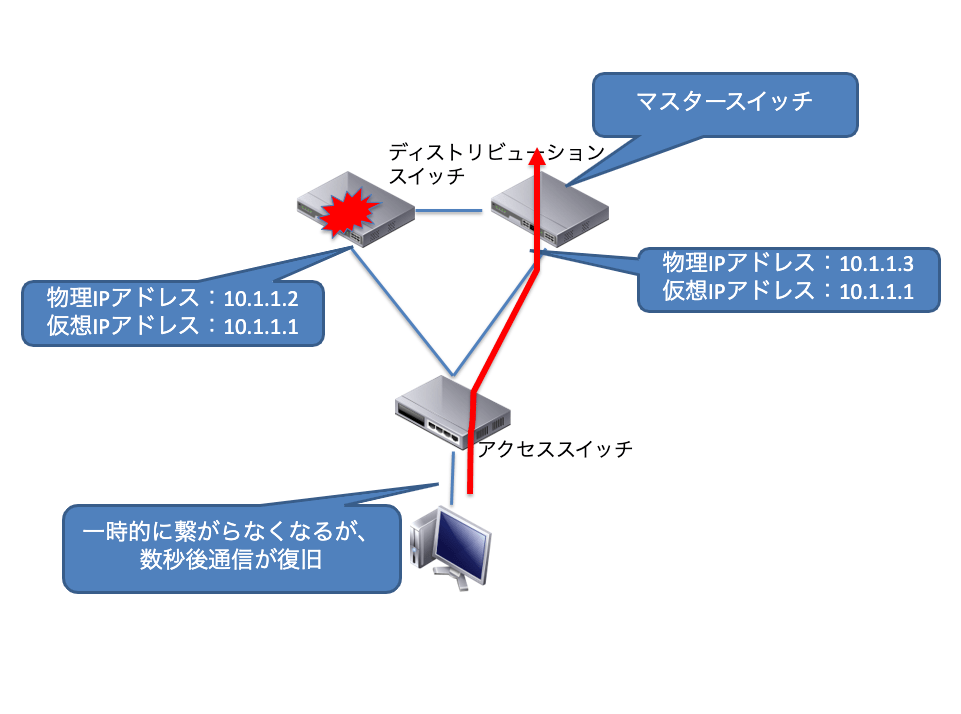

ディストリビューションスイッチには以下のような機能が求められます。そのためディストリビューションスイッチが停止すると、配下のアクセススイッチすべてに影響を及ぼしてしまいます。そのため一般的に複数台で冗長構成を取ることが多いです。

切替手法はRFCで標準化されたものや、メーカー独自機能などさまざまです。もっとも一般的な技術にVRRP(Virtual Router Redundancy Protocol)があります。VRRPを利用することで、物理的に2台以上あるディストリビューションスイッチを論理的に1台のディストリビューションスイッチに見せることができます。

2台以上のディストリビューションスイッチに仮想的な同じIPアドレスを持たせ、アクセススイッチ配下の端末からは、仮想IPアドレスにアクセスするように設定します。実際の通信は、主となるスイッチ(マスタースイッチ)でパケットの転送処理が行われます。マスタースイッチで障害が発生すると、自動でバックアップのスイッチに切り替わります。

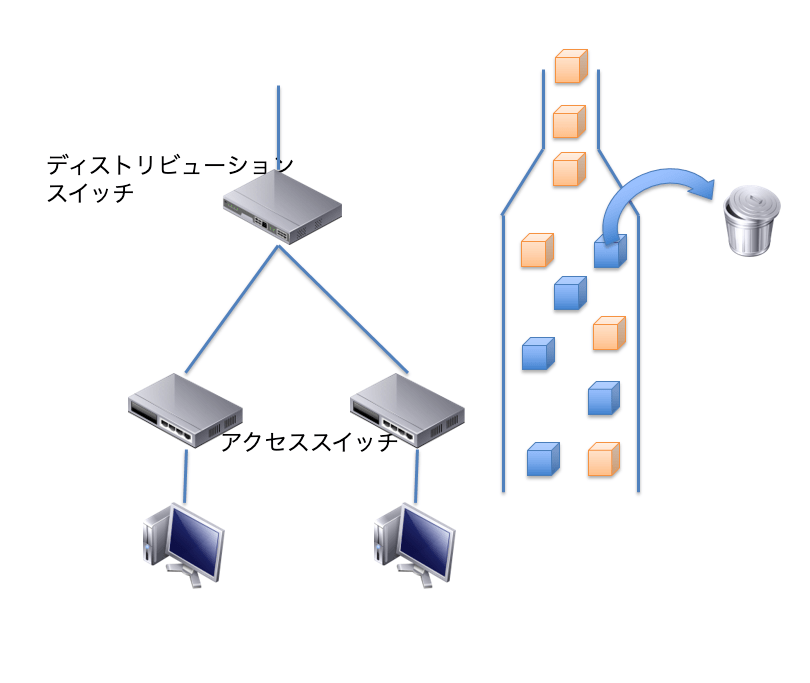

QoS

QoS(Quality of Service)とは、通信品質の制御を行う技術で、特定の通信を優先/非優先させることで、帯域資源を有効活用するものです。例えば音声や映像通信など、通信が途切れると影響が大きいものは通信を優先させ、業務に影響しないインターネット通信を非優先に設定したりします。

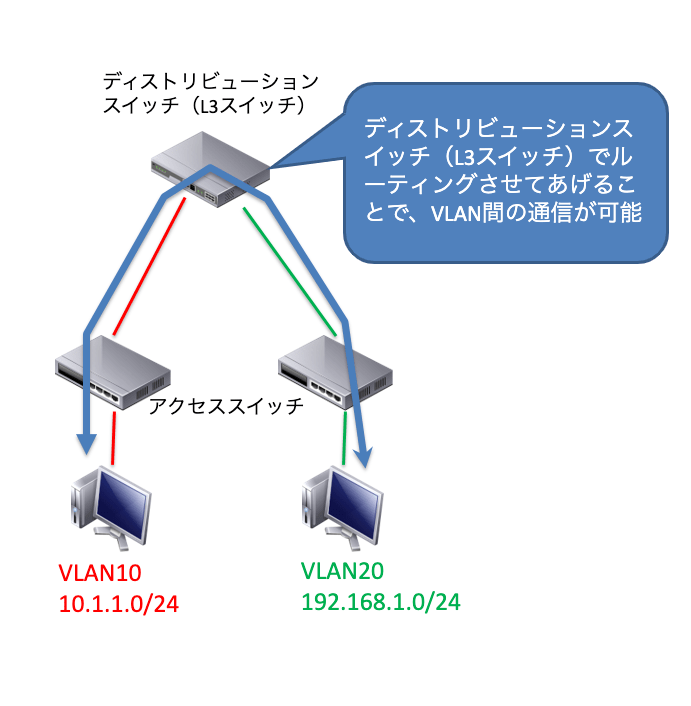

VLAN間接続

アクセススイッチにてVLANでセグメントを分割しても、セグメント間で通信したい場合があると思います。その場合、ディストリビューションスイッチでVLAN間通信を行うことが多いです。VLAN間通信を行うためには、L3スイッチやルータなどのネットワーク層で動作する機器でルーティングさせてあげる必要がなります。L3スイッチやルータで、VLANに所属するインタフェースを作成し、そのインタフェースにIPアドレスをそれぞれ割り当て、このインタフェースを介してネットワーク層で通信を行います。

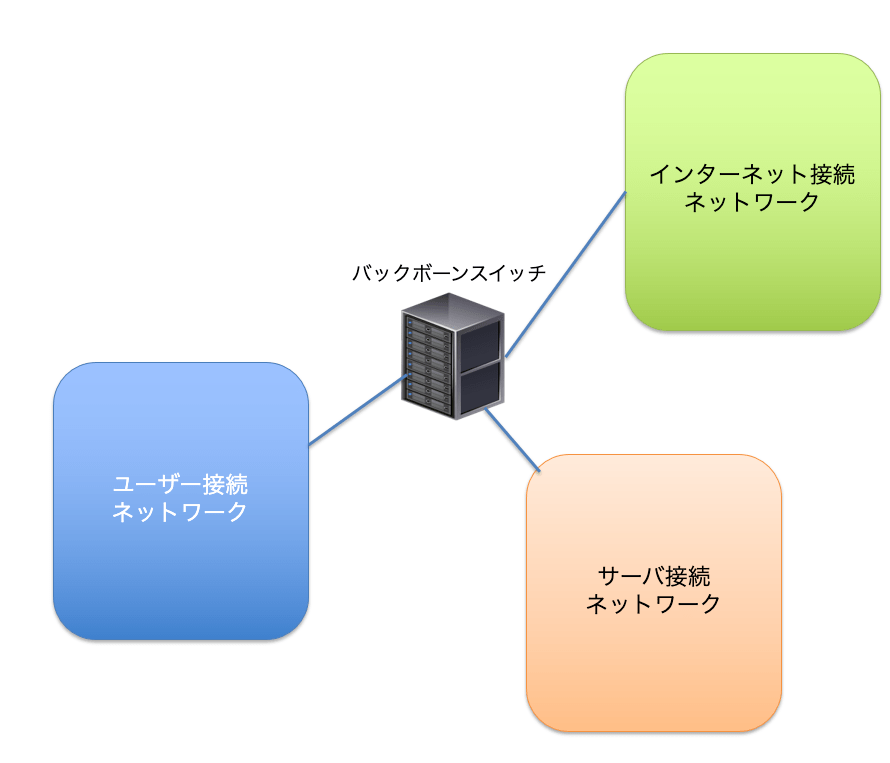

すべてのネットワークを収容するバックボーンに接続

バックボーンスイッチは、すべてのネットワークが通過するバックボーンへと接続されます。

バックボーンはすべてのトラフィックが流れる非常に重要なネットワークになるため、信頼性や高パフォーマンスが求められます。バックボーンに配置される機器を一般的に「バックボーンスイッチ(コアスイッチ)」と呼んでいます。

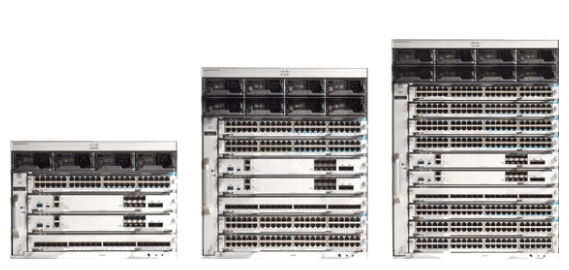

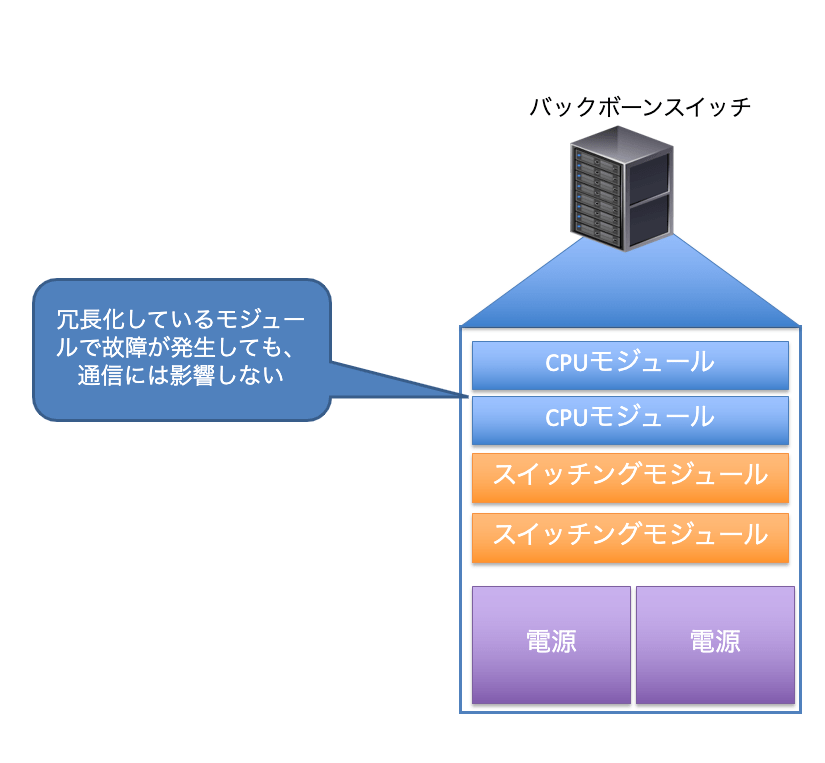

バックボーンスイッチは大量のトラフィックをさばくための高い性能と、障害が発生してもネットワークが止まらない高い信頼性が必要になります。そのためバックボーンスイッチはハードウェアを冗長化することが一般的です。

電源やCPU、スイッチングモジュールなどを冗長化して、障害が発生しても通信が継続できるようにしています。

バックボーンスイッチ

バックボーンスイッチはディストリビューションスイッチを集約し、サーバやインターネットへ抜けるゲートウェイ機器と接続します。

Cisco Catalyst 9600 Series Switches - Cisco

バックボーンスイッチに求められる機能

パフォーマンスと収容能力

バックボーンスイッチはネットワークの中心に位置するため、10Gbpsや100Gbpsのポートを多数接続することが多く、高いパフォーマンスと収容能力が求められます。

冗長構成

バックボーンスイッチに障害が発生すると、ネットワーク全体に影響を及ぼすため冗長化についても、筐体内はもちろん筐体自体の冗長化を行うのが一般的です。

筐体内の冗長はインタフェースや管理機能、電源などをモジュール化して複数搭載し冗長性を高めています。

また、ディストリビューションスイッチと同様に筐体自体をVRRPなどで冗長化します。

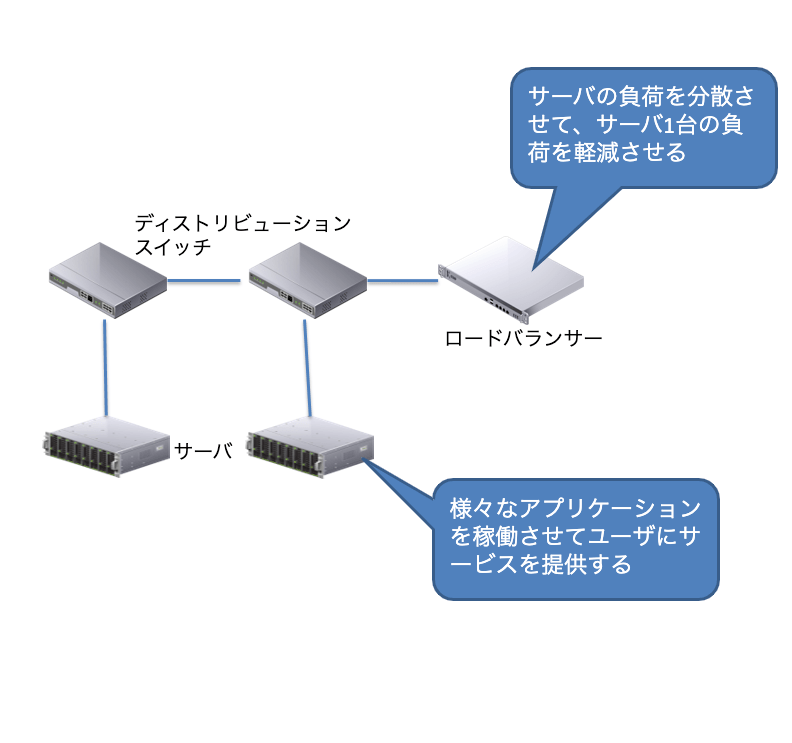

サーバは企業ネットワークの心臓部

バックボーンにはサーバ群も接続されます。サーバには企業内の重要な情報やデータなどが保存され、全社員が頻繁にアクセスしてくるポイントになります。そのため、ネットワーク帯域を大きくしたり、負荷分散装置を設置して、サーバの負荷を分散させて1台の負荷を軽減させるなどの措置がとられるのが一般的です。

サーバ

コンピュータシステムでは、サービスを利用する側を「クライアント」と、サービスを提供する側を「サーバ」で成り立っています。サーバには提供する役割によって様々な種類があります。ファイルを共有するためのファイルサーバや、ドメイン名とIPアドレスの変換を行うDNSサーバ、IPアドレスなどの接続情報を提供するDHCPサーバなどがあります。

Dell PowerEdge R640ラック サーバー:サーバー | Dell 日本

サーバは一般的に、汎用的なハードウェアにソフトウェアをインストールして利用します。よく利用されるハードウェアはx86サーバといわれる米インテルと米AMDのCPUが使われるサーバが利用されます。基本的な構成要素は一般的なパソコンと同じですが、一部の部品が壊れてもシステムが停止しないようにハードウェア部を冗長化していることが普通です。

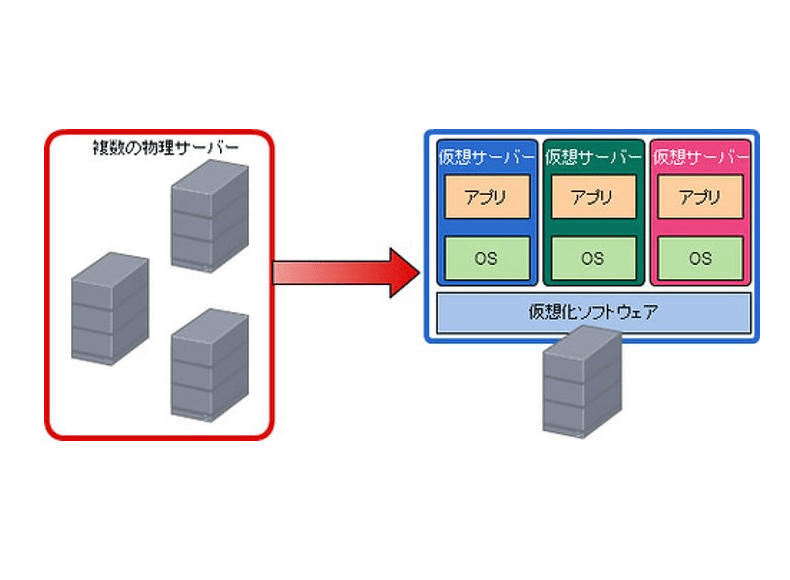

サーバ仮想化技術

2000年代初頭から仮想化技術が登場し、サーバの考え方が大きく変わっています。いままでは1台のハードウェアには1つのOSが搭載されていました。仮想化技術では、ハードウェアとOSの間に「ハイパーバイザー」という層を構成することで、1台の物理的なサーバ上で仮想マシンといわれる論理的に複数のサーバを稼働させるようになりました。

仮想マシンは通常の物理サーバと同様にOSをインストールして、物理サーバと同じように利用することができます。

負荷分散装置(ロードバランサー)

ロードバランサーはサーバ宛のアクセスを適切に分散させて、サーバの負荷を軽減させるための装置です。ロードバランサーを使用することで特定のサーバの負荷を下げて、処理速度の低下やサーバのダウンを避けることができます。

ロードバランサーは接続しているサーバの稼働状況を監視し、停止したサーバに対してはリクエストを送信しないように設定できるため、負荷分散させながら可用性も向上することができます。

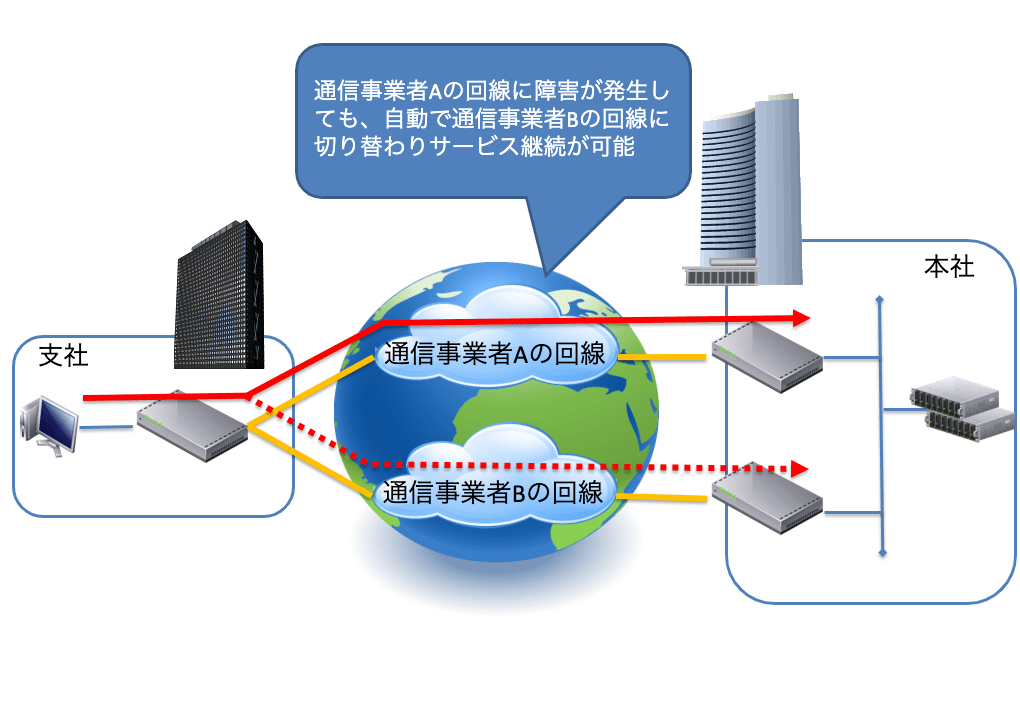

複数拠点を結ぶためにルーターを使ってルーティング

拠点が全国にある場合など、複数拠点を接続するにはルーターを使用してネットワークを接続します。

一般的に通信事業者が提供するWANサービスを利用して各拠点を接続します。WANサービスにはさまざまな種類があり、ユーザーは目的と用途に合わせてサービスを選択することになります。

また、耐障害性を高めるためにWANサービスを冗長化する場合もあります。

WAN回線が障害してしまうと、拠点がまるごと通信障害となってしまい、影響が広範囲にわたってしまいます。そのため、WAN回線に障害が発生しても、もう1つの回線でサービスを継続することが可能になり、耐障害性を高めることができます。

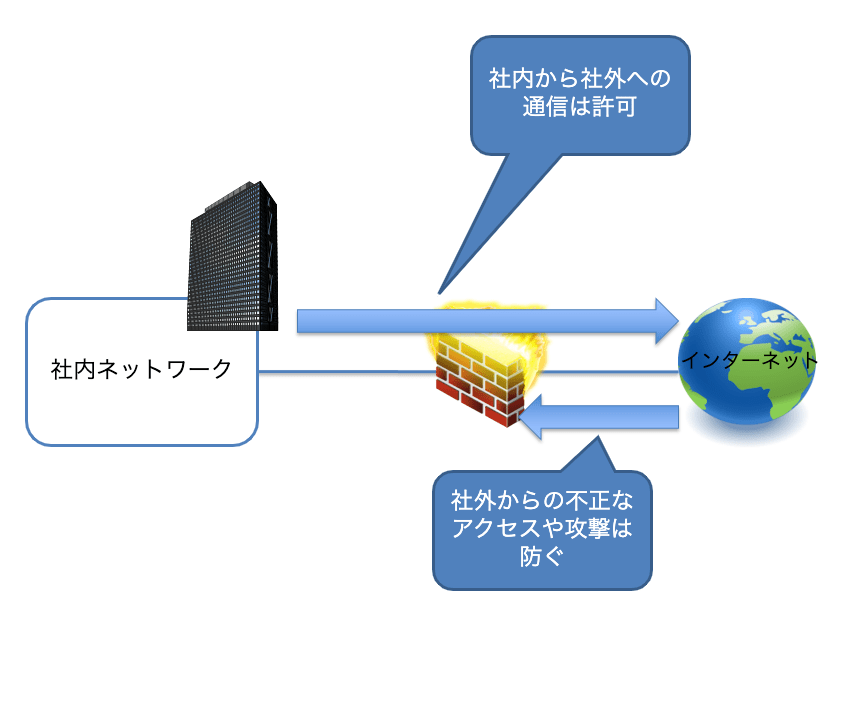

インターネットへの出口にはゲートウェイ

企業ネットワークがインターネットに接続するには、一般家庭と同じようにインターネット・サービス・プロバイダー(ISP)と契約します。ISPとの接続にはルーターやルーティング機能に加えてセキュリティ機能を持つ「ファイアウォール」や「UTM(Unified Threat Management)」を使用する場合があります。

ファイアウォールとは、外部からの攻撃や不正アクセスから自社ネットワークを防御するための機器です。

UTMとはファイアウォールの機能に加えて、メールやWebコンテンツのセキュリティをチェックする機能などを加えた統合的なセキュリティ製品です。

またファイアウォールやUTMで、内部(社内)と外部(インターネット)の他に、DMZというエリアを設けて、社内ネットワークをインターネットに接続する際に、Webサーバやメールサーバなどインターネットに公開しなければならないサーバを設置する場合もあります。

社内ネットワークとインターネットを接続する場合に最も気をつけなければいけない点がセキュリティです。社内にある重要な情報が外部からの攻撃や不正アクセスで漏えいしないように、ファイアウォールやUTMで不要な外部からの接続を適切に制限します。

ゲートウェイ機器

インターネットと社内ネットワークの間に設置されるゲートウェイ機器は、社外と社内をつなぐ役割と、社外からの攻撃から社内ネットワークを守るという役目があります。ゲートウェイ機器は、ルータやファイアウォールが担います。

セキュリティ - Cisco ASA 5500-X シリーズ ファイアウォール - Cisco

ゲートウェイ機器に必要な基本機能は以下の通りです。

- 社外と社内をつなぐための機能

- 社外からの攻撃から社内ネットワークを守るための機能

社外と社内をつなぐための機能

ルーティング

社内ネットワークからインターネットに接続するには、ISPの終端装置とゲートウェイ機器を接続します。ゲートウェイ機器は社内ネットワークから受信したパケットをインターネットに送信する必要があるため、ルーティング機能が必須になります。

アドレス変換

インターネットに接続するにはグローバルアドレスが必要になりますが、一般的に社内ネットワークではプライベートアドレスが使用されます。そのため、ゲートウェイ機器でアドレス変換を行い、プライベートアドレスとグローバルアドレスの変換を行う必要があります。

外部接点との安全な接続

インターネットを介して拠点間を接続する場合、セキュリティの確保が重要になります。その場合「インターネットVPN」といわれる機能を用いてトンネリングや暗号化機能を使い、インターネット経由の安全な仮想ネットワークを構築することができます。インターネットVPNはゲートウェイ機器を利用する場合と、VPNルーターやアクセスルーターなどの専用の装置を使う場合があります。

社外からの攻撃から社内ネットワークを守るための機能

ファイアウォール

インターネットから社内ネットワークへの進入や攻撃を防ぐことは、企業にとって重要な課題です。ファイアウォールはステートフルインスペクションの技術を使って不正アクセスを防ぎます。

UTM

UTM(Unified Threat Management)は、ファイアウォールやVPNゲートウエイの機能に加えて、メールやWebコンテンツのセキュリティをチェックする機能などを搭載した統合的なセキュリティ装置をいいます。

UTMにはアンチウィルス機能やIPS機能、URLフィルタリング機能などを備えています。アンチウィルス機能は、パソコンで動作するアンチウィルスソフトをUTMで動作させているイメージで、アンチウィルス機能が動作しているゲートウェイ機器を通過するパケットについてアンチウィルス検査を行います。

最適なネットワーク機器の選び方

最後に最適なネットワーク機器の選び方について書いてみたいと思います。ただしネットワークの用途や規模によって選ぶ機器は当然変わりますので、ここではあくまでも一般的な検討ポイントについて説明します。実際にネットワーク機器を検討する際は、ネットワークの使い方や規模、予算などを軸に検討するようにしてください。

使いたい機能をサポートしているか

使いたい機能をサポートしていることが大前提です。ここで注意する点としては、サポートしている機能の詳細を調査することです。各メーカーによって機能の動作が微妙に違う場合があり、それがトラブルに繋がることもあります。特に異なるメーカー同士を接続する場合は、相互接続の観点で期待する動作をするかどうかを事前にチェックしておきましょう。

期待するパフォーマンスを発揮するか

バックボーンスイッチやディストリビューションスイッチではパフォーマンスが重要になります。ネットワーク機器のパフォーマンスを簡単に知る方法は、メーカがカタログなどに記載しているスループット値です。ただし注意しなければいけないのは、カタログに記載している値がそのまま現実のネットワークで出るとは限らないということです。カタログなどに記載されているスループット値は、簡易な設定のみで試験した結果になります。そのため様々な機能を有効にした場合は、スループットがカタログ値よりも出ない場合がありますので注意しましょう。

安定したバージョンを選ぶ

ネットワーク機器はソフトウェアで動作します。そのため選択するソフトウェアのバージョンはとても重要です。バージョンによってサポートする機能に差があることはもちろんのとこ、動作が不安定だったりバグがあるバージョンもありますので、事前にソフトウェアのバージョンを調査して選定することが必要です。

ソフトウェアは常に最新のバージョンを選択しておけばよいというわけではありません。利用したい機能を満たしたバージョンの中で、導入実績やバグが少ないバージョンを選択するようにします。

また、ソフトウェアのサポート期限についても注意するようにしましょう。ソフトウェアにはメーカーのサポート期限があるので、ずっと同じバージョンを使い続けることはできません。定期的にバージョンを見直し、バージョンアップを行っていくことが必要です。

保守・運用が簡易化どうか

ネットワーク導入のコストは一般的に、CAPEX(capital expenditure)とOPEX(operating expenditure)があります。CAPEXは設備投資、OPEXは運用コストのことです。コスト削減というとCAPEXが注目されがちですが、ネットワークを導入してからのコストであるOPEXの削減についても検討していく必要があります。OPEXに占める割合で最も大きいのが、人件費になりこの人件費を削減することがコスト削減に繋がります。保守・運用が簡易化できれば人件費を削減することできるので、以下の検討ポイントを製品選定の観点に含めること

リモートで管理可能かどうか

全国に拠点がある場合、各拠点のネットワーク機器でトラブルが発生した場合、拠点に出向くことなくリモートで対処出来ればコスト削減に繋がります。TelnetやSSHで遠隔地にあるルータにログインして、状態のチェックや再起動などを行えることができるかどうかをチェックしましょう。

ログの保存や出力が可能か

トラブルが発生した場合、過去のログを確認出来るかどうかは重要です。様々なログを機器内に保存出来たり、外部へ転送できる機能があればトラブルシューティングも早くなるでしょう。

外部から監視可能かどうか

ネットワーク機器を外部の監視装置から監視出来れば、トラブルが発生してもほぼリアルタイムに知ることができます。外部の監視装置から監視するには、ネットワーク機器がSNMP(Simple Network Management Protocol)をサポートしている必要があります。SNMPとは、ネットワーク管理を行うためのプロトコルです。ネットワーク機器の状態監視、リソース監視、パフォーマンス監視、トラフィック監視などを行うために使用します。

信頼性の高い仕組みとなっているか

バックボーンスイッチなど、障害がネットワーク全体に影響を及ぼす機器の場合、信頼性が高いかどうかはとても重要です。モジュール型のルータやスイッチの場合、1つのモジュールが障害で止まったとしても、トラフィックの転送が止まらない構成となっているかどうかは大きなポイントです。ネットワークへの影響を最小限にするためにも耐障害性に対する工夫がどこまで盛り込まれているかはしっかりとチェックしておきましょう。